UTMとルータの違いについてまとめてみました。

ここ5、6年で、中小企業におけるセキュリティ意識は格段に向上され、社内ネットワークにおけるセキュリティ対策にUTMが導入されるケースが非常に増えてきました。今や、中小企業の社内ネットワークにおいても、UTM導入によるセキュリティ対策は、珍しいことではありません。

一方で、UTMの特徴やファイアウォールとの違いがいまいち分からず、メリットを感じられず導入に積極的ではない中小企業経営者も多いのではないでしょうか。

また、ルータとの違いやファイアウォールとの違いが分からず使用している方も多いようです。

今回は2つのテーマに沿って説明させていただきます。

- UTMの機能について

- ルータ(ファイアウォール)との違いについて

中小企業の経営者のほとんどは、セキュリティベンダーからUTM導入の提案を受けていることでしょう。なぜUTMが必要なのかを通信の守備範囲の視点から見ると分かりやすいと思います。

目次

UTMとは?

UTM (Unified Threat Management) とは、複数の異なるセキュリティ機能を一つのハードウェアに統合し、集中的にネットワーク管理する機器です。このような多層的なセキュリティ対策を社内ネットワークの出入り口に施すことで、インターネット上に出入りするウイルスを検知・ブロック・隔離することができます。

UTMに求められる機能

昨今のサイバーセキュリティ攻撃は非常に巧妙になってきています。新種・亜種のウイルスが日々ばらまかれています。私たちはこれらのウイルスへの対策としてOSなどのシステムメンテナンスに加えて、端末の保護、ネットワークの出入り口でのウイルス検知・ブロック・隔離するような対応が求められます。

UTMに搭載されている主な機能は以下の通りです。

FW(ファイアウォール)

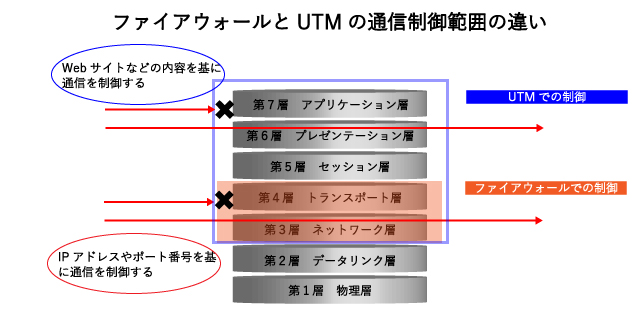

ファイアウォールはIPアドレスと通信ポートにおける接続ルールに従って、通信を制御します。通信機能のOSI参照モデルに置き換えると、第3層のネットワーク層、第4層のトランスポート層が対象になります。

IPアドレスや通信ポートの制御に限定されるため、制御ルールに基づき認められた通信は、アプリケーションやWebサイトの内容まではチェックしません。

例えば、http通信を許可した場合、80番ポートを開放しますが、http通信であれば全てを許可する形になります。

この場合、http通信の中身はチェックしませんので、悪意のあるWebサイトやフィッシングサイトに関する通信も許可してしまうため、何の問題もなく閲覧できてしまいます。これは非常に危険な状態です。

なお、ファイアウォールの基本的な考え方は、全ての通信を遮断し、許可する通信を開放する形になりますので、許可されたものは全て通されてしまいます。

IPS(不正侵入防御)

ウイルスパターンによる定義ファイルは存在しませんが、傾向や挙動による検知ができます。主に、ゼロデイ攻撃などの新種や亜種等のウイルスに効果を発揮します。

これらは、TCP、UDP、ICMPなどのプロコトルに依存しないのが特徴です。

IPSの考え方は、全ての通信を許可し不正なパケットは制御する形になります。

よって、UTMでは以下のセキュリティ機能が多層的に含まれているのです。

アンチウイルス

ウイルスに対するパターンファイルが存在し、メール・アプリ、Webサイトなどの様々なネットワーク通信内容をスキャンします。

アンチウイルスは通信内容そのものをスキャンするのではなく、ファイルそのものを解析対象としている点が特徴です。

アンチスパム

悪意のあるスパムメールを検知しブロックします。

アプリケーションコントロール

セキュリティ観点上、脅威のあるアプリケーションの通信をブロックする機能です。

URLフィルタリング

URL単位で、リスト化できる機能です。

特定のURLは閲覧可能だが、業務上関係のないサイトは閲覧できないようにしたり、事前に判別されているカテゴリや、SSL保護化のサイト(https)も判別可能です。

アンチボット

ボットウイルスと外部サーバ(C&Cサーバ)の通信を組織のネットワーク内でブロックし封じ込める働きをします。

通常、ボットウイルスは正常なアプリケーションに装って端末内に存在しており、それ自体は脅威ではありません。ボットウイルスを操作するサーバと接続されることにより、端末内で様々な活動を行います。

アンチボット機能により、外部サーバとの通信を遮断し、ボットウイルスの活動を封じ込めることで、情報漏えいや別のマルウェアに感染しようとする動きを予防します。

仮想サンドボックス機能(ThreatEmulation)

未知の脅威、ゼロデイ攻撃に対して、一度仮想検証環境で検証します。

一度、仮想環境で検証を実施し、安全なもののみダウンロードするため、マルウェアを逃さずに防御できます。

ファイアウォールとの違い

ファイアウォールについてもう少し細かく確認していきましょう。

ファイアウォールとは、通信ポートを制御する仕組みです。

ポートはPCやサーバーごとに0~65535番まであり、ソフトウェアごとに特定のポートを開いて外部や内部への通信を許可します。

このような制御ルールに基づき認められた通信は、通信自体の内容は一切問われないため、安全な通信を装った攻撃に対して防御することができません。

*ウイルス、不正アクセスなどの悪意のある通信に対しての判断は行わない。

ファイアウォールのパターン

ファイアウォールは主に2種類のパターンに分けることができます。

パケットフィルタリング型

普段、私たちが使用している端末やルータは、パケットフィルタリング型のファイアウォールを使用しています。

多くのは初期設定のまま使用していることが多く、デバイスによっては、 常にポートが開きっぱなしになっていることもあるので必要に応じた制御が必要です。

アプリケーションゲートウェイ型

プロキシサーバ経由で接続し、各サービス単位で設定・認証を行います。

パケットフィルタリング型よりも詳細にアクセスを制御できる反面、設定が複雑です。安易な設定をすることでセキュリティホールが生まれる可能性があるので注意が必要です。

ルータとの違い

一般的に販売されているルータとの違いは明確です。

市販ルータで最もポピュラーなのが、Buffalo社やNEC社の機器になりますが、これらは、制御できる項目とできない項目があるので、把握しておくとよいでしょう。

以下、Buffalo公式サイトを参考にさせていただきました。

Buffalo公式 よくある質問

「ルーター機器に搭載されているファイアウォール機能と市販のファイアウォールソフトの違いについて」より抜粋

https://www.buffalo.jp/support/faq/detail/15169.html

ルータが防御可能な対象(一例)

- DoS攻撃などのサービス停止攻撃

- PortScan攻撃

- パソコンをインターネット回線へ直結した際に感染するコンピューターウイルス

ルータが防御不可能な対象(一例)

- コンピュータウィルス(プログラムやメールに感染するものなど)

- パソコン(OS)・ソフトウェアの脆弱性(弱点)を突いた攻撃

- 正常な情報を装って攻撃を加えるもの、正常なファイルと見せかけてウィルスに感染させるもの

- その他、未知の攻撃方法やルーター側が防御不可能な攻撃内容

- ルーターのLAN側にすでにウィルスに感染しているパソコンを設置した場合

UTM導入のメリット・デメリット

これまで、UTMとルータの機能の違いについて説明してきました。既にセキュリティ面における大きな違いがあることはご理解いただけたかと思います。

その上で、UTM導入のメリットとデメリットはどのようなことが考えられるのでしょうか。

UTM導入のメリット

ファイアウオール機能とは一線を画き、IPアドレスやポート番号単位での検知だけではなく、より多層的に詳細な設定ができ、ウイルスの検知・ブロック・隔離が可能になります。

通信機能のOSI参照モデルで見ると、第7層のアプリケーション層レベルでの制御が可能になるのです。

これにより様々なウイルス攻撃に対して、包括的にネットワーク環境を保護することができるようになるのです。

また、これらの複合的な機能を機械的に監視するため、セキュリティ監視における管理コストが下がり、コストパフォーマンスのよいセキュリティ対策が可能です。

デメリット

一方で、各対策ソフトは自身で選択できない点に注意が必要です。

デバイスの中にソフトが組み込まれているため、セキュリティ機能は、ベンダーに依存する形になります。

また、ウイルスをチェックし検知するという特性上、通信速度が多少落ちる点にも注意が必要です。

スループットなどをきちんと把握したうえで、自社のネットワーク環境に適した機器を選択する必要があります。

まとめ

近年、ウイルス攻撃はとても巧妙になってきています。

システムやハードの脆弱性を狙った、標的型攻撃や踏み台攻撃。金銭目的のランサムウェアなど、新種のウイルスは日々10万単位で発生していると言われています。

そのような状況下において、防御をする側も、適切な対策が求められます。

特に中小・小規模企業においては、「人による監視」には限界があります。UTMを活用することで、機械的に安価で効率的な対策をする必要があるでしょう。

今回は、「UTMとルータの違い」について説明させていただきました。

違いや特徴を理解していただくことで、UTMを導入することの目的を理解していただけると思います。