今回は、新たに確認されたランサムウェア「KeyPass」についてお話させていただきます。

目次

KeyPassとは?

無害なインストーラーとしてダウンロードされたファイルが、コンピューターにマルウェアをダウンロードするという仕組みになっていて、無差別に感染するランサムウェアで、8月8日の夕刻から8月10日にかけての36時間の間に、20か国以上で観測されています。

ファイルタイプを選ばない暗号化

KeyPassは、人質に取るファイルのタイプについても無差別的です。

多くのランサムウェアは特定の拡張子を持つファイルを標的にしますが、KeyPassはわずかなフォルダーを例外とするほかは、コンピューター上の全てのファイルを解読不能とし、拡張子を「.keypass」に変更します。

ファイルは最初の5MBが暗号化されるだけで全体が暗号化されるのではありませんが、かといって事態が楽観できるわけではありません。

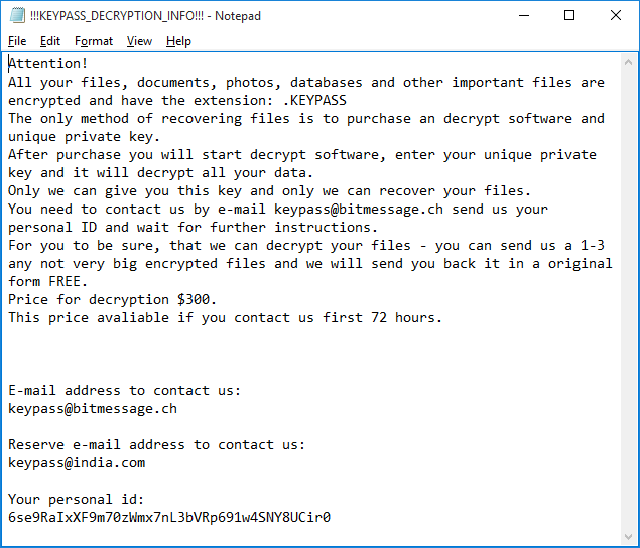

「処理済みの」ディレクトリの内部には、マルウェア作成者の要求が(やや拙い英語で)書かれたテキスト形式のファイルが残されます。

要求メッセージは、ファイル復元のためには復号用のソフトウェアと一意のキーを購入しなければならない、という内容です。さらに、実際にファイルを復元できることを確認できるように、ファイルを1~3個送れば無料で復号する、という旨も記されています。

攻撃者がファイルと引き換えに要求するのは300ドルですが、この金額は感染後72時間以内のみに適用されるという注意事項が添えられています。

ファイルを復旧する方法の詳細を入手するには、2つ提示されているメールアドレスのいずれか宛てに、要求文に書かれているIDを送らなければなりませんが、決して要求に応えてはいけません。

KeyPassの特徴

KeyPassには変わった特徴があります。

活動を始めたときにコンピューターが何らかの理由でインターネットに接続されていない場合、KeyPassは指令サーバーから個人の暗号キーを受け取ることができません。

この場合、KeyPassはハードコードされたキーを使います。

要するに、手元に暗号キーがあるわけで、暗号化されたファイルを問題なく復号できるということになります。しかしながら、暗号化に関するエラーはこれだけです。

KeyPassは自動的に活動していますが、作成者は手動によるコントロールのオプションも用意しています。これには、手動による配布、つまりは標的型攻撃に利用する意図がうかがえます。

サイバー犯罪者が被害者のコンピューターへリモート接続して首尾よくランサムウェアをアップロードできた場合、特定のキーを押すと特定のフォームが有効になります。

このフォームでは、KeyPassが暗号化対象としないフォルダーの指定、身代金要求メッセージや暗号キーの編集など、暗号化設定を変えることが可能です。

KeyPassからコンピューターを守るには

基本的な事の繰り返しになりますが、以下のことが重要になります。

1つ目は、怪しいWebサイトからよく知らないプログラムをダウンロードしないことです。また、少しでも疑念を感じるようなリンクはクリックしない。

これらは、Web上にあるマルウェアに感染しないための基本でもあります。

2つ目は、重要なファイルはすべてバックアップを取るようにすること。これは万が一感染した場合でも復元ができるからです。

最後に、不審なプログラムを認識してブロックする機能を持つセキュリティ製品を使用することです。

パターン定義ファイルでは、識別できないウイルスに対して、仮想サンドボックスや振る舞いを検知して判別する方法が有効になります。