感染が確認された場合の対応はこちら

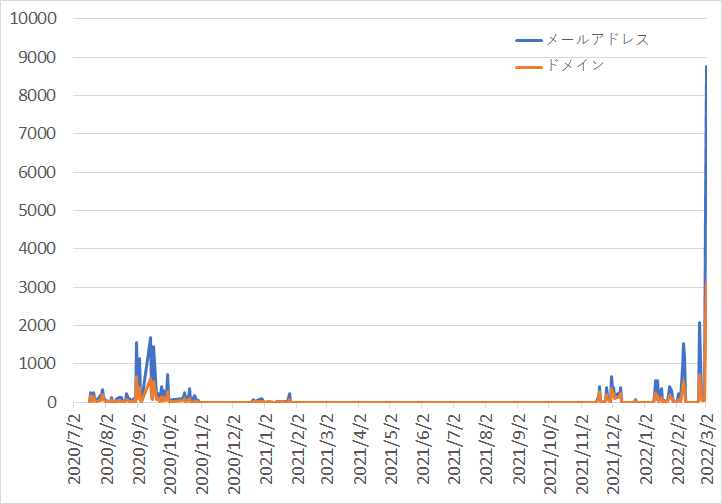

3月に入り、メールなどを経由し「Emotet」の感染を狙う攻撃が急増しています。

JPCERT コーディネーションセンター(JPCERT/CC)は3月3日、注意喚起を発表しており、影響を受けたと見られる「.jp」のメールアドレス数が2020年の感染ピーク時の5倍以上に急増しているとのことです。

感染の拡大に伴い、国内感染組織から他の国内組織に対するメール配信も増えています。企業の信頼や利益を失わないためにも「Emotet」の特徴/動向や対策/対応をご紹介します。

目次

確認されているEmotetの特徴と動向

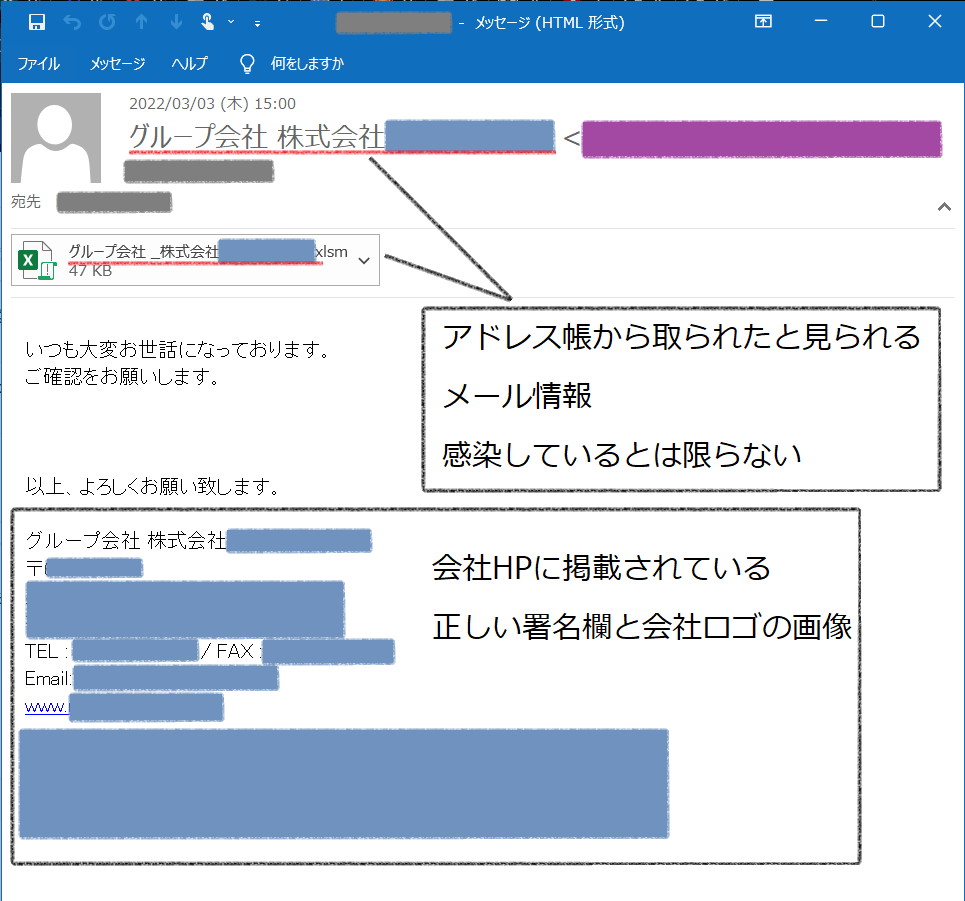

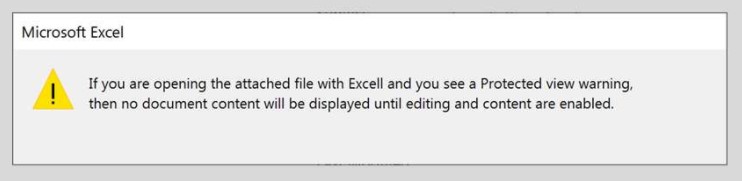

Emotetによる攻撃は、主にマクロ付きのOffice、あるいはこれらのパスワード付きzipファイルをメールに添付する形式で配信されます。ファイルを開いた後、マクロの有効化を実行することでEmotetの感染に繋がります。

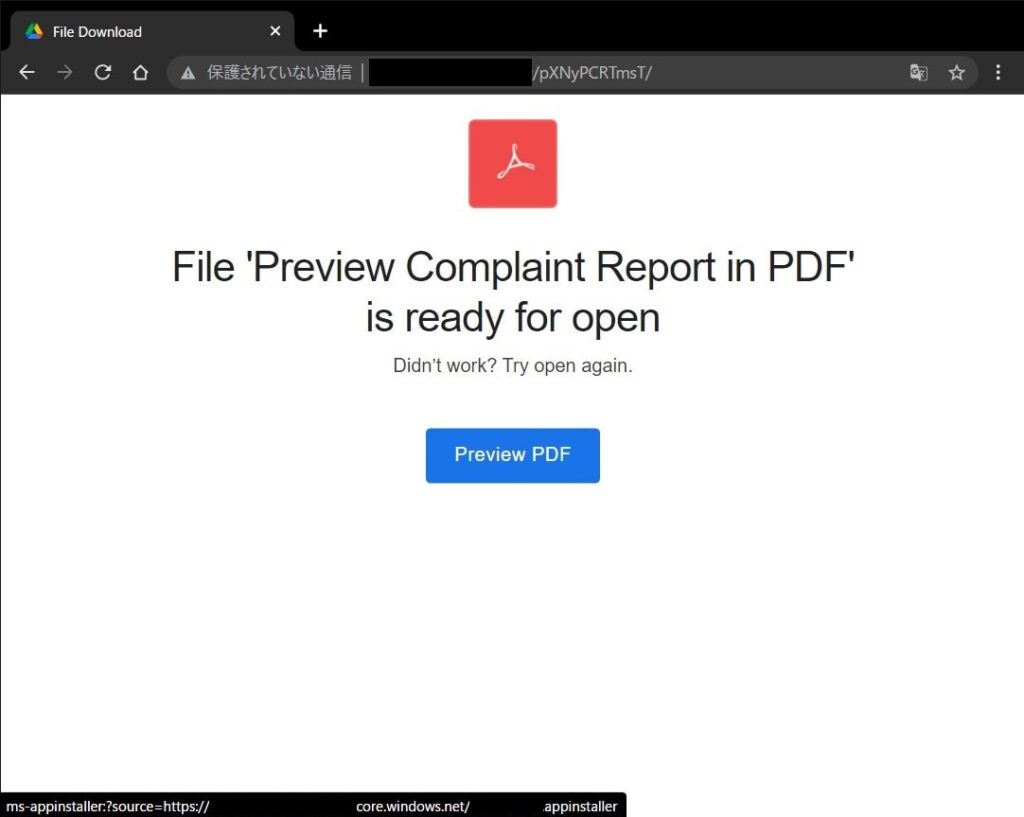

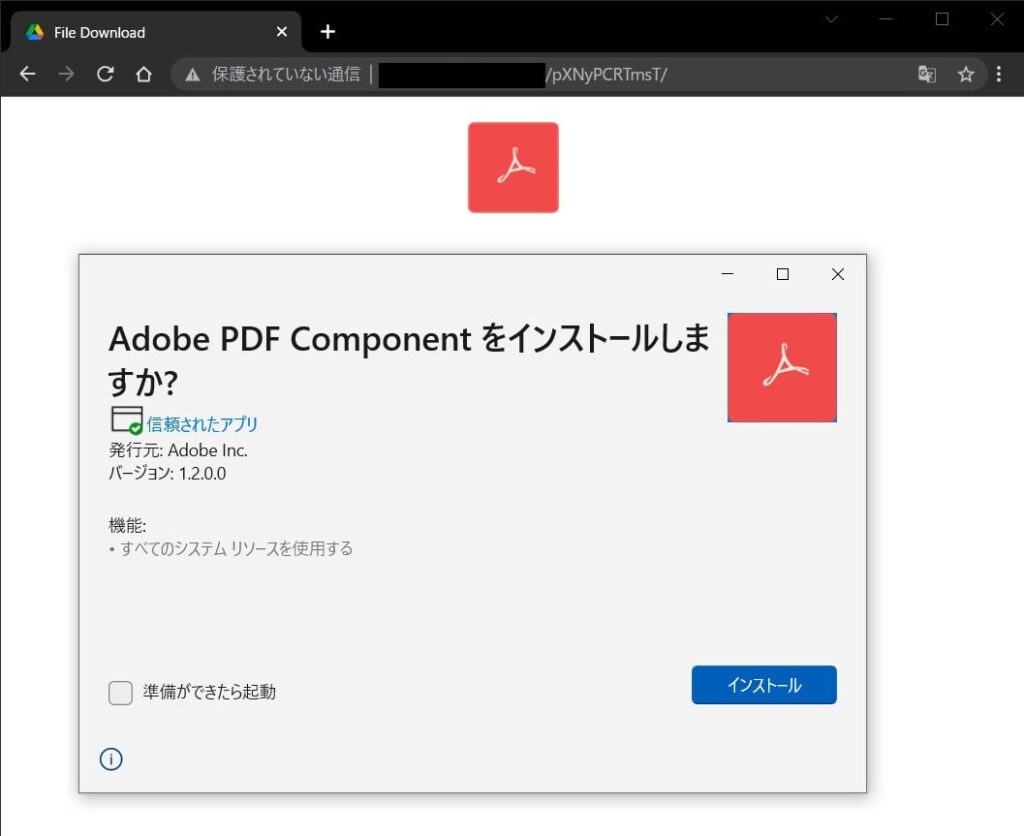

他にもメール本文のリンクをクリックすることで、悪意のあるファイルをダウンロードさせたり、感染を狙うケースも観測されているそうです。

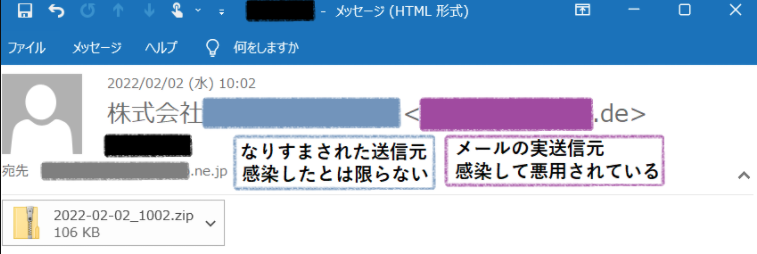

メール本文は一見業務に関係がありそうな内容で、取引先などを装いファイルの開封を促します。今月に入ってからなりすましの新たな手法として実在する組織名や署名を掲載するパターンも観測されています。また、賞与支払や新型コロナウイルス関する本文も観測されているようです。

Emotet感染による影響範囲

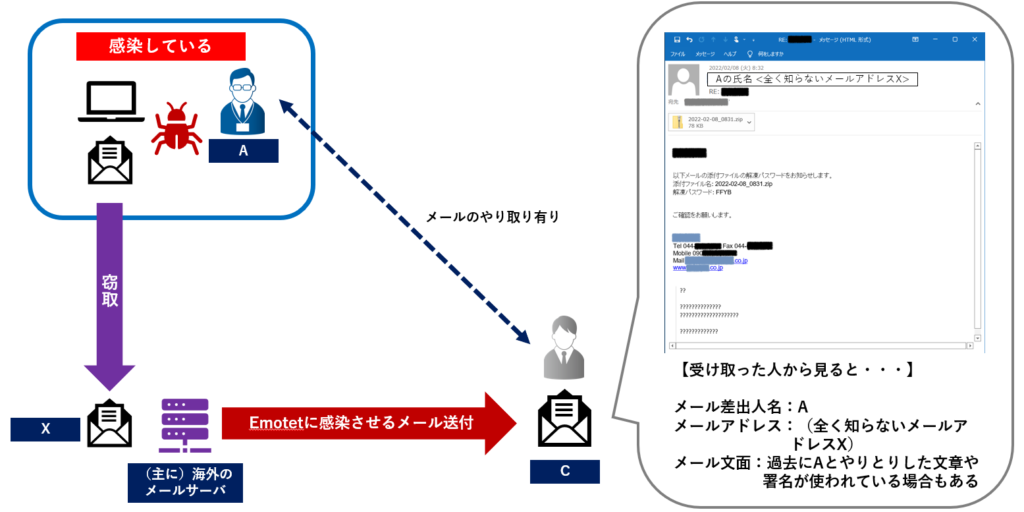

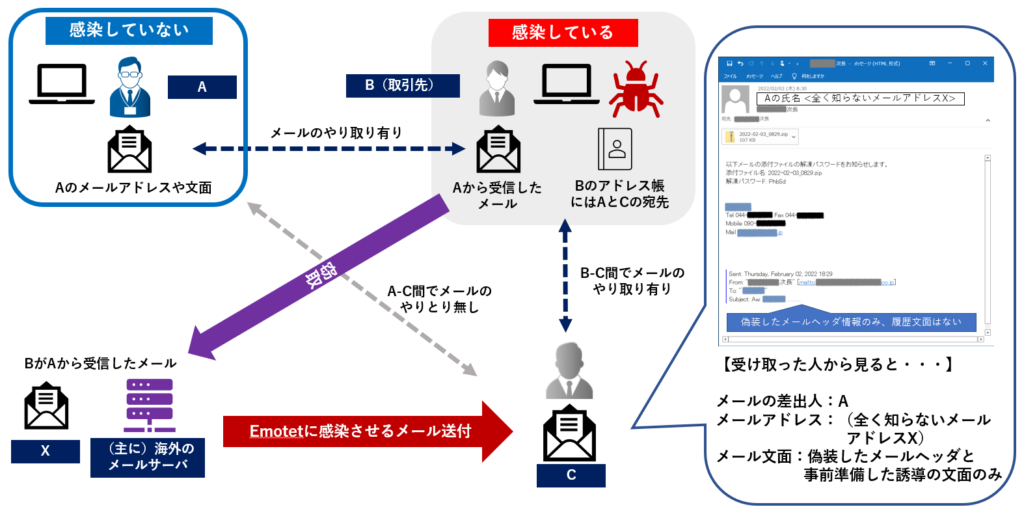

Emotetの感染によってメールが送信されるケースは、感染者とその関係者を巻き込む形で複数のパターンに分かれます。

自組織がEmotetに感染し、なりすましメールが配信されるケース

Emotetに感染すると、感染端末に保存されていたメールの情報やアドレス帳に登録されていた担当者名などの情報が窃取されます。窃取された情報は、その後のEmotetの感染に繋がるなりすましメールで悪用されることがあります。

取引先がEmotetに感染し、なりすましメールが配信されるケース

自組織の職員になりすましたメールが飛んでいるからといって、その職員の端末がEmotetに感染しているとは限りません。職員が過去にメールのやりとりを行った取引先の端末がEmotetに感染し、その端末から窃取された情報に含まれていた当該職員の情報が悪用されているというケースの可能性があります。

国内メールサーバの感染が拡大しているため、自組織で管理するメールサーバーなどが悪用されていないかご確認ください。自組織のインフラが悪用されていた場合、大量のバウンスメールを受信している可能性があります。

Emotet被害への予防策

セキュリティソフトの導入

不審なファイル、メールを検知し、あらゆるパターンの攻撃からユーザを一括保護します。例えばF-Secure 「Elements Endpoint Protection」はリアルタイム脅威インテリジェンスを利用しており、未知の攻撃を防ぎOffice製品保護機能も搭載されております。お問い合わせはこちら

EDRの導入

EDR「Endpoint Detection and Response」は端末を常時監視し、マルウェアやランサムウェアによる不審な動きを検知します。万一自組織へ侵入された場合の被害拡大を防ぐことが可能です。例えばBlackBerry 「BlackBerry Protect」はAI技術により、未知のマルウェアやゼロデイ攻撃からでも特定、実行を防ぐ事が可能です。お問い合わせはこちら

UTMの導入

かつて、セキュリティアプライアンス製品はそれぞれの機能別に製品化されており、各機器を個別に組み合わせて導入しなければならず、コストや管理者の負担などの問題がありました。その中でもUTM(Unified Threat Management)は近年のトレンドです。UTMを導入すれば、1台の機器にウィルス対策、ボット対策、IPS、アプリケーション制御、URLフィルタリング、ゼロデイ攻撃といった複数のセキュリティ機能を実装可能な上、設定や管理の手間を大幅に減らせるとともに、統一されたユーザーインターフェースでの操作が可能といったメリットがあります。特に中小企業(SMB)向けのセキュリティゲートウェイアプライアンス「Check Point SMBアプライアンスシリーズ」は容易に導入を行える点も特長で、追加設定不要なゼロタッチプロビジョニングにより、1分以内にセットアップが可能です。

リテラシーの向上

Emotetに限らず、組織をターゲットにする標的型攻撃や感染力の高いウィルスから組織を守るには、セキュリティ対策ツールの導入だけでなく、ユーザリテラシーの向上も不可欠です。そのためにもセキュリティ教育を企業・組織内で継続的に行っていくことが必要だろう。また、Emotetに限らず基本的な対策となりますが、以下のようなマルウェア対策の基本を今一度徹底することも重要です。

- OS、ソフトウェアを常に最新の状態へアップデートする。

- Office製品のマクロの自動実行無効化の確認

- 重要データの定期的なオフラインバックアップ

- セキュリティ関連の最新情報の周知

- インシデント発生時対応の明文化と周知

今回は「Emotet」の新たな攻撃手法と対策をご紹介しました。感染が確認された場合の対応はこちらで解説しています。感染した場合やそれに伴う対応が必要であれば、ぜひ当社にご相談下さい。