目に見えない脅威であるボットネットに私たちは警戒をしなければなりません。

ボットネットは、通常のプログラムになりすまして、端末に潜伏するため、発見する事が非常に困難で厄介な存在です。

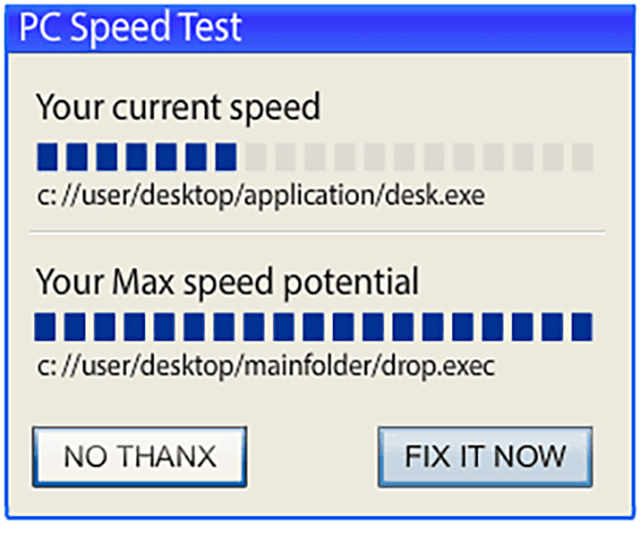

ボットネットはパソコンなどのアプリケーションに扮して端末内でゆったりと活動し、単体では脅威とはならないため、アンチウイルスソフトでの検知は非常に難しいと言われてます。

私たちはこのウイルスに対してどのような対策をとるべきなのか解説していきます。

目次

ボットネットとは?

ボットネットの定義についてここで確認しておきます。

ボットネットの特徴

単独では活動せず、長期間にわたり端末内(主にパソコン端末)に潜伏します。一見、通常のアプリケーションと同じような挙動をするため、瞬時にボットネットにかどうか判別するのは難しいと言われています。

ボットネットの活動

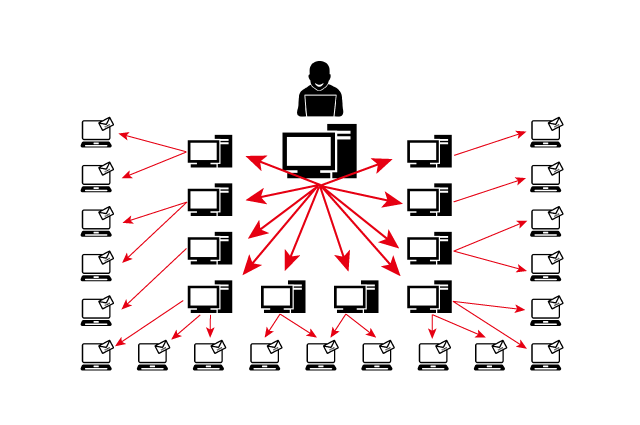

ボットネットは外部のサーバと接続される事で初めて脅威となります。外部サーバと通信する事で、ボットネットを中心としたネットワーク網が作成されます。それにより、端末内の情報や入力したパスワード情報、メールアドレスなどが外部サーバに漏洩します。

ボットネットの感染経路

ボットウイルスは、PC端末やスマホ端末内に静かに潜伏しています。潜伏しているボットネットは、C&Cサーバの司令をじっと待っています。

ここでは、ボットウイルスが端末に感染する経路を紹介していきます。

送られてくるメールのリンクをクリックして感染

送られてきたメール(主にスパムメール)に添付されているURLをクリックしてサイトにアクセスすることで感染します。

事例としては、Trojan.Pandexというスパムボットに感染したコンピューターが送るメールが以下です。このメール内のリンクにクリックすると、Webページにアクセスし、そこでマルウェアに感染してしまいます。

ショートメッセージ(SMS)の中にあるリンクをクリックして感染

AndroidスマホのSMSから感染するパターンです。

事例として、 Android.PikspamというボットはSMSに人気ゲームの無料版のお知らせ、賞金獲得の偽メッセージを送り、メッセージにあるリンクをクリックすると、ボットが仕込まれたアプリがダウンロードされるという手口です。

このケースで問題なのは、アプリをインストールしたと同時に、ボットも知らないうちにインストールされてしまうことです。

非公式アプリマーケットにあるアプリからの感染

アプリをダウンロードするマーケット経由でボットが仕込まれたアプリをダウンロードしてしまうケースです。

具体的な事例としては、中国で最大100万台のデバイスに広がったモバイルボットネット“MDK ボットネット”です。中国のGoogle Playではない非公式なアプリマーケットで見つかっています。人気ゲームなどの正規アプリにマルウェアを入れて、再パッケージをして非公式アプリマーケットでダウンロードを誘うという手口を使っていました。

また、有料アプリが無料でDLできるからといって、公式マーケット以外からDL・インストールすることは自身の端末を危険にさらすことになりますので、注意が必要です。

Webページを介してファイルをダウンロードしたときに感染

インターネット上で公開されているファイルをDLすると感染する経路です。

事例としては、中東で使われていたnjRATというボットがありました。ファイル共有サイトge.tt にボットを置いて感染させたケースがあります。犯罪者はスクリーンセーバーとボットを併せて圧縮したファイルをサイトにおきます。

ユーザがファイルをDLして解凍すると、ウイルスに感染するという手口です。

マルウェアに感染したWebサイトにアクセスすることで感染

これは、当の本人は全く見に覚えがないケースがほとんどです。マルウェアに感染したサイトを閲覧しただけで、端末がウイルスに感染してしまうので注意が必要です。

P2Pネットワークにあるファイルをダウンロードして感染

ピアツーピア(P2P)ネットワークにあるボット マルウェアを置き、それをダウンロードしたユーザーが感染します。

感染するとどうなる?

ボットネットに感染すると、実際にどのような影響が生じるのでしょうか。

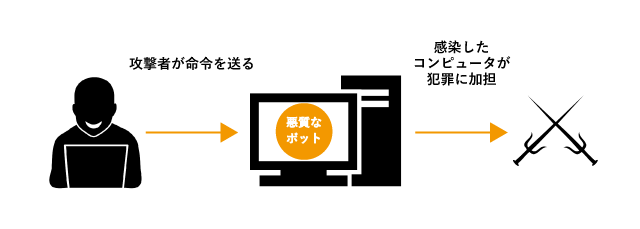

注意しなければならないのは、感染した端末は、サイバー犯罪者の思うがままに操られてしまうということです。

社内のネットワークに侵入され、ウイルスをばらまかれたり、情報を取られたり、最近ではビットコインの生成などにも活用されます。

影響が組織内だけであれば、まだマシですが、最も質が悪いのは、犯罪の踏み台にされてしまうことです。自身の端末が二次攻撃の踏み台として扱われた場合は、知らなかったでは済まされない状況になるので、一層の注意が必要になります。

ここでは、実際に感染してしまうとどのような影響があるのかを検証していきましょう。

DDos攻撃に加担させられる(二次攻撃)

DDos攻撃とは、標的となるサーバに対して、多くのコンピュータから一斉にアクセスすることで、サーバやサービスサイトをダウンさせる攻撃です。DDos攻撃によって、アクセスが集中する状態になるため、サービスを継続することができなくなります。

ボットネットを活用したDDos攻撃は、ボットウイルスに感染した端末は、C&Cサーバの命令によって、一斉に標的のコンピュータにアクセスし攻撃をしかけます。

以前は、大規模ボットからでないと、攻撃はできませんでしたが、今は小規模なボットネットからのアクセスを増やすことで攻撃を成立させることができるのです。

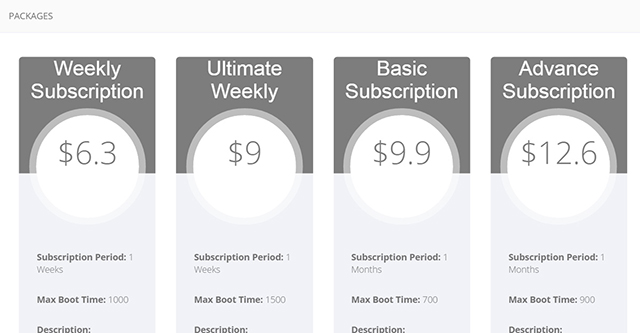

さらに最近では、ダークウェブなどのアンダーグランドマーケットでDDos攻撃を請け負うサービスなども出回っているようです。

迷惑メール踏み台にさせられる

メールアカウントが乗っ取られる形になります。

ボットに感染した端末は、C&Cサーバの命令により迷惑メールを送信することができます。これは、気が付かない内にメールを送信させられ、中にはウイルスを仕込んだメールをアドレス帳に入っている宛先に送信されてしまいます。

さらに、コンピュータに登録しているメールアドレスをC&Cサーバに吸い取られるケースもあります。

感染したデバイスに広告を表示させる

ボットに感染した端末に不正広告を表示させる手口です。

具体的な事例を紹介します。

事例としては、2013年6月に活動を再開したWaledacは、感染したパソコンに、さらにマルウェアを感染させます。そのマルウェアは、感染したコンピューターの情報をC&Cサーバーに送信して、侵入したコンピューターを登録します。それに加えて、検索エンジンの検索結果に悪質なポップアップ広告を表示しクリックさせるクリック詐欺を実施します。

脆弱性のあるWebサイトの調査に加担

犯罪者が端末に侵入して、個人情報、機密情報を盗み出すために、脆弱性のあるWebサイトを探します。脆弱性のあるWebサイトを探すためにボットネットを利用する犯罪者が存在します。

具体的には以下の手順で脆弱性のあるサイトを探します。

- ボットに感染したコンピューターにあらゆるWebサイトにアクセスさせ、Webサイトに脆弱性が無いかを調べさせる。

- 脆弱性のあるWebサイトが見つかると、ボットは中央のC&Cサイバーに報告をします。

ビットコインの採掘のためにパソコンを使われる

近年、増加しているボットウイルスに関するトラブルです。

ビットコインは、インターネット上での仮想通貨ですが、ビットコインの入手方法の一つにマイニング(採掘)があります。

マイニングをするためには、高スペックの端末が必要になり専用の端末が必要になります。一般的なPC端末では、マイニングできません。

犯罪者はボットネットによって、感染したPCの能力を集約してビットコインを採掘することができます。

どのような対策が有効なのか?

実際にボットウイルスに感染した場合は、どのような対策を実施すればよいのでしょうか。

身近な対策から本格的な対策まで案内していきます。

使用している端末を最新の状態を保つ

端末は常に最新の状態を保つようにします。

OSやソフトウェアは緊急時を除き毎月第2火曜日(第2水曜日)に更新プログラムが公開されます。これには、プログラムの脆弱性を補う修正プログラムが含まれていますので、公開がされた段階で速やかに対応するようにしましょう。

セキュリティソフトを最新の状態を保ち、定期的なスキャンを実施する

セキュリティソフトに関しても同様に、最新の状態を保ちます、ウイルスソフトは通常、パターン定義ファイルによって端末に出入りするウイルスをチェックします。ウイルスソフトを古い状態で使い続けると、パターン定義ファイルは古い状態のまま使用され、新種のウイルスに対して適切な検知駆除ができない場合があります。

ウイルスソフトを最新の状態にしたら、定期的にスキャンを実行するようにしましょう。

振る舞い検知機能があるウイルスソフトの導入を検討する

一般的なウイルスソフトは、パターン定義ファイルのデータをもってスキャンし検知駆除します。通常、パターン定義ファイルは1ヶ月に1回程度、定期的に更新される状態においては、定義ファイルが更新される直前のタイミングが一番危険な状態になります。

コンピュータウイルスは、1日に10万個の新種や亜種のウイルスが作られると言われていますが、これらのウイルスは、パターン定義ファイルの検知をくぐり抜けます。これらのウイルスに対しては、ウイルスの挙動や振る舞いで検知できるセキュリソフトを使用するようにしましょう。

アンチボット機能を使用する

ボットウイルスとC&Cサーバの通信を遮断することで、ボットウイルスを組織のネットワーク内に封じ込めます。

ボットウイルスは単独では活動できません。C&Cサーバから命令を受けて活動します。

つまり、C&Cサーバとの接続をさせない、「アンチボット機能」が付いたネットワークセキュリティ対策が有効です。

複数の端末がネットワーク上で接続されているネットワークにおいては、ネットワークの出入り口での対策が有効になります。

UTMなどのネットワークセキュリティ機器を導入するなどの対策を実施しましょう。